ada yang mau software keren gak..

check dimari..

atur2 lalulintas bandwitch..

Nichhh,,,Link downloadnya

DOWNLOAD

Selasa, 17 Mei 2011

Menembus Proteksi Password dan Serial Number Pada Program Dengan Trik Win32 Hook

Latar belakang

Mungkin dalam keseharian ada di antara kita yang tidak sengaja menghilangkan Password

atau Serial Number dari program yang sudah kita beli. Kalau sudah begitu tentunya repot. Untuk

mendapatkannya kembali bisa saja dengan menghubungi toko retail maupun vendor program

tempat program tersebut dibeli. Namun, jika ada peraturan dari vendor yang mengharuskan

membeli ulang password maupun serial number yang hilang, bagaimana? Bagi Anda mungkin itu

bukan masalah . Tapi bagi Saya itu mungkin salah satu masalah besar.

atau Serial Number dari program yang sudah kita beli. Kalau sudah begitu tentunya repot. Untuk

mendapatkannya kembali bisa saja dengan menghubungi toko retail maupun vendor program

tempat program tersebut dibeli. Namun, jika ada peraturan dari vendor yang mengharuskan

membeli ulang password maupun serial number yang hilang, bagaimana? Bagi Anda mungkin itu

bukan masalah . Tapi bagi Saya itu mungkin salah satu masalah besar.

Dari kasus inilah Saya mencoba menerapkan kegunaan Win32 Hook. Sekedar informasi,

teknik seperti ini sering digunakan oleh para Reverser di dunia Reverse Engineering. Untuk

melakukan debugging file berukuran besar bukan hal yang mudah, memerlukan waktu lama dan

harus didukung dengan hardware yang cukup mewah. Bayangkan saja debugging file berukuran

diatas 100 MB dan didalamnya mengandung Crypto RSA?!?! Kalau Saya sih membayangkan saja

sudah tidak mau, apalagi benar-benar mempraktekkannya.. MALAS!:)

teknik seperti ini sering digunakan oleh para Reverser di dunia Reverse Engineering. Untuk

melakukan debugging file berukuran besar bukan hal yang mudah, memerlukan waktu lama dan

harus didukung dengan hardware yang cukup mewah. Bayangkan saja debugging file berukuran

diatas 100 MB dan didalamnya mengandung Crypto RSA?!?! Kalau Saya sih membayangkan saja

sudah tidak mau, apalagi benar-benar mempraktekkannya.. MALAS!:)

Paper ini bukanlah sebuah tutorial, tetapi hanyalah sebuah informasi. Implementasi dari

pemikiran Saya dengan menerapkan Win32 Hook. Jadi jangan berharap lebih ya? . Karena disini

Saya tidak mengajak Anda melakukan proses Reverse Engineering ataupun Coding secara

mendalam.. MALAS! . Mungkin lain kali.. tapi gak janji loh..

pemikiran Saya dengan menerapkan Win32 Hook. Jadi jangan berharap lebih ya? . Karena disini

Saya tidak mengajak Anda melakukan proses Reverse Engineering ataupun Coding secara

mendalam.. MALAS! . Mungkin lain kali.. tapi gak janji loh..

Teori

Sekedar pengetahuan bagi Anda yang mungkin masih awam dengan istilah pemrograman

dan dunia komputer, serta bagi Anda yang bukan Programmer (karena Anda berarti sama seperti

Saya.. ) Hook atau Win32 Hook merupakan salah satu point mekanisme penanganan pesan

) Hook atau Win32 Hook merupakan salah satu point mekanisme penanganan pesan

(Message-Handling) di dalam Microsoft Windows. Dimana sebuah aplikasi dapat menginstal suatu

sub-rutin untuk memonitor lalu lintas pesan didalam sistem dan beberapa proses tertentu dari

pesan tersebut sebelum mencapai prosedur jendela target.

Sekedar pengetahuan bagi Anda yang mungkin masih awam dengan istilah pemrograman

dan dunia komputer, serta bagi Anda yang bukan Programmer (karena Anda berarti sama seperti

Saya..

(Message-Handling) di dalam Microsoft Windows. Dimana sebuah aplikasi dapat menginstal suatu

sub-rutin untuk memonitor lalu lintas pesan didalam sistem dan beberapa proses tertentu dari

pesan tersebut sebelum mencapai prosedur jendela target.

Hook itu sendiri termasuk dalam kategori Handles and Object. Dan masuk dalam spesifikasi

User object. Lantas mengapa hal “ANEH” ini diperlukan dalam teknik pemrograman?? Ada 2 alasan..

User object. Lantas mengapa hal “ANEH” ini diperlukan dalam teknik pemrograman?? Ada 2 alasan..

Pertama, penggunaan obyek dapat memastikan bahwa pengembang

(Developer/Programmer) tidak menulis kode secara spesifik untuk low-level, struktur internal. Hal ini

memungkinkan Microsoft untuk menambahkan atau mengubah kemampuan sistem operasi,

sepanjang pemanggilan konvensi yang asli terjaga. Jadi jika suatu saat Microsoft meluncurkan

Operating System, aplikasi yang dibuat oleh para developer ini akan mendapatkan kemampuan baru

dengan sedikit penambahan atau tidak sama sekali.

(Developer/Programmer) tidak menulis kode secara spesifik untuk low-level, struktur internal. Hal ini

memungkinkan Microsoft untuk menambahkan atau mengubah kemampuan sistem operasi,

sepanjang pemanggilan konvensi yang asli terjaga. Jadi jika suatu saat Microsoft meluncurkan

Operating System, aplikasi yang dibuat oleh para developer ini akan mendapatkan kemampuan baru

dengan sedikit penambahan atau tidak sama sekali.

Kedua, pemakaian obyek memungkinkan pengembang (Developer/Programmer)

mendapatkan keuntungan dari keamanan Win32. Masing-masing obyek mempunyai daftar kendali

akses sendiri (access-control list /ACL) yang menetapkan jenis-jenis tindakan proses dapat berjalan pada obyek.

Operating System menguji suatu obyek ACL setiap kali sebuah aplikasi mencoba untuk

menciptakan handle pada obyek.

mendapatkan keuntungan dari keamanan Win32. Masing-masing obyek mempunyai daftar kendali

akses sendiri (access-control list /ACL) yang menetapkan jenis-jenis tindakan proses dapat berjalan pada obyek.

Operating System menguji suatu obyek ACL setiap kali sebuah aplikasi mencoba untuk

menciptakan handle pada obyek.

Windows APIs

SetWindowsHookEx (Referensi USER32.DLL)

HHOOK SetWindowsHookEx(

int idHook, // type of hook to install

HOOKPROC lpfn, // address of hook procedure

HINSTANCE hMod, // handle of application instance

DWORD dwThreadId // identity of thread to install hook for

);

HHOOK SetWindowsHookEx(

int idHook, // type of hook to install

HOOKPROC lpfn, // address of hook procedure

HINSTANCE hMod, // handle of application instance

DWORD dwThreadId // identity of thread to install hook for

);

CallNextHookEx (Referensi USER32.DLL)

LRESULT CallNextHookEx(

HHOOK hhk, // handle to current hook

int nCode, // hook code passed to hook procedure

WPARAM wParam, // value passed to hook procedure

LPARAM lParam // value passed to hook procedure

);

LRESULT CallNextHookEx(

HHOOK hhk, // handle to current hook

int nCode, // hook code passed to hook procedure

WPARAM wParam, // value passed to hook procedure

LPARAM lParam // value passed to hook procedure

);

UnhookWindowsHookEx (Referensi USER32.DLL)

BOOL UnhookWindowsHookEx(

HHOOK hhk // handle of hook procedure to remove

);

BOOL UnhookWindowsHookEx(

HHOOK hhk // handle of hook procedure to remove

);

Proof of Concept

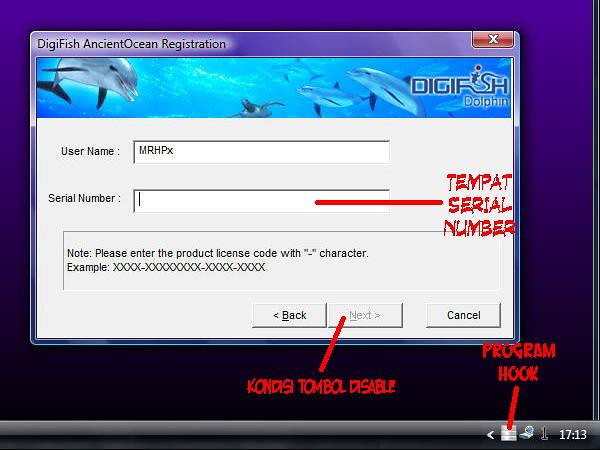

Jalankan program Enable Hook, Anda akan melihat icon kecil di tray icon dengan caption

“MRHPx Enable Hook OFF”. Program Enable Hook ini telah diuji pada beberapa aplikasi yang

menggunakan proteksi Password maupun Serial Number pada saat installasi, salah satunya adalah

DigiFish AncientOcean v1.01. Tanpa Serial Number yang benar Anda tidak akan dapat melakukan

installasi program karena tombol “Next” dalam status disable (Screen. 1)

Jalankan program Enable Hook, Anda akan melihat icon kecil di tray icon dengan caption

“MRHPx Enable Hook OFF”. Program Enable Hook ini telah diuji pada beberapa aplikasi yang

menggunakan proteksi Password maupun Serial Number pada saat installasi, salah satunya adalah

DigiFish AncientOcean v1.01. Tanpa Serial Number yang benar Anda tidak akan dapat melakukan

installasi program karena tombol “Next” dalam status disable (Screen. 1)

Screen 1

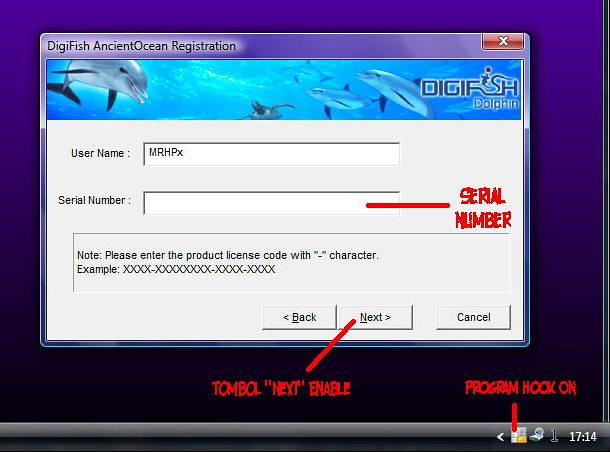

Setelah itu coba Anda klik kiri dengan mouse, program Enable Hook yang berada di tray icon sampai

icon dan statusnya berubah menjadi ON (Screen. 2). Tanda berarti OFF, dan tanda

berarti OFF, dan tanda  berarti ON. Lalu coba klik tombol “Next” disable yang berada di jendela installasi program tadi.

berarti ON. Lalu coba klik tombol “Next” disable yang berada di jendela installasi program tadi.

Bagaimana? Statusnya berubah menjadi Enable dan bisa di klik dengan mouse bukan?

icon dan statusnya berubah menjadi ON (Screen. 2). Tanda

Bagaimana? Statusnya berubah menjadi Enable dan bisa di klik dengan mouse bukan?

Screen 2

Kesimpulan

Mengapa tombol “Next” yang semula disable berubah menjadi enable? Padahal Serial

Number masih kosong, tidak diisi sama sekali? Jawabannya adalah karena di dalam “Handles and

Objects” sebuah aplikasi bisa meraih Obyek-Jendela handle yang ada. Sama halnya dengan Anda

tidak perlu mengganti channel TV manual, sampai harus jalan bolak-balik dari tempat duduk Anda ke

meja TV jika sudah ada remote control di tangan Anda. Jadi meskipun diisi Password dan Serial

Number yang benar ataupun tidak benar sekalipun, installasi akan tetap berjalan lancar. Sampai

disini, Anda sudah melihat kehebatan Win32 Hook bukan. Jadi jangan pernah menganggap remeh

Win32 APIs Hook sebelum mempelajarinya. Bahkan proteksi FLEXlm yang terkenal itupun takluk

karena hal ini. Untuk para developer, apakah masih yakin proteksi program installer Anda ini benar-

benar aman?? Silahkan berkreasi dan berekspresi dengan Win32 APIs. Terima kasih semoga

bermanfaat.

Mengapa tombol “Next” yang semula disable berubah menjadi enable? Padahal Serial

Number masih kosong, tidak diisi sama sekali? Jawabannya adalah karena di dalam “Handles and

Objects” sebuah aplikasi bisa meraih Obyek-Jendela handle yang ada. Sama halnya dengan Anda

tidak perlu mengganti channel TV manual, sampai harus jalan bolak-balik dari tempat duduk Anda ke

meja TV jika sudah ada remote control di tangan Anda. Jadi meskipun diisi Password dan Serial

Number yang benar ataupun tidak benar sekalipun, installasi akan tetap berjalan lancar. Sampai

disini, Anda sudah melihat kehebatan Win32 Hook bukan. Jadi jangan pernah menganggap remeh

Win32 APIs Hook sebelum mempelajarinya. Bahkan proteksi FLEXlm yang terkenal itupun takluk

karena hal ini. Untuk para developer, apakah masih yakin proteksi program installer Anda ini benar-

benar aman?? Silahkan berkreasi dan berekspresi dengan Win32 APIs. Terima kasih semoga

bermanfaat.

Senin, 16 Mei 2011

Ebook Virus Komputer

Berbagi mengenai VIRUS KOMPUTER, pada ebook ini akan dipaparkan secara mendetail mengenai Virus dan Anti Virus yang di bahas secara mendalam oleh seorang expert.

Yuk sambil belajar bahasa inggris, silakan nikmati:

This is one of the book which i read long back but it still makes one of the best and descriptive text available on Virus.

.

Written by the Peter Szor – the virus expert – “The Art of Computer Virus Research and Defense” presents great material for wanna be experts in Virus research.

.

Written by the Peter Szor – the virus expert – “The Art of Computer Virus Research and Defense” presents great material for wanna be experts in Virus research.

.

.

Here is the core information about the book,

- Title: The Art of Computer Virus Research and Defense

- Author: Peter Szor

- Publisher: Addison-Wesley Professional

- Hardcover: 744 pages

- Release Date: February 13, 2005

- Rating(Amazon):

.

Here is the table of contents

Part: I Strategies of the Attacker

Chapter Virus 1. Introduction to the Games of Nature

Chapter Virus 2. The Fascination of Malicious Code Analysis

Chapter Virus 3. Malicious Code Environments

Chapter Virus 4. Classification of Infection Strategies

Chapter Virus 5. Classification of In-Memory Strategies

Chapter Virus 6. Basic Self-Protection Strategies

Chapter Virus 7. Advanced Code Evolution Techniques and Computer Virus Generator Kits

Chapter Virus 8. Classification According to Payload

Chapter Virus 9. Strategies of Computer Worms

Chapter Virus 10. Exploits, Vulnerabilities, and Buffer Overflow Attacks

Chapter Virus 2. The Fascination of Malicious Code Analysis

Chapter Virus 3. Malicious Code Environments

Chapter Virus 4. Classification of Infection Strategies

Chapter Virus 5. Classification of In-Memory Strategies

Chapter Virus 6. Basic Self-Protection Strategies

Chapter Virus 7. Advanced Code Evolution Techniques and Computer Virus Generator Kits

Chapter Virus 8. Classification According to Payload

Chapter Virus 9. Strategies of Computer Worms

Chapter Virus 10. Exploits, Vulnerabilities, and Buffer Overflow Attacks

Part: II Strategies of the Defender

Chapter Virus 11. Antivirus Defense Techniques

Chapter Virus 12. Memory Scanning and Disinfection

Chapter Virus 13. Worm-Blocking Techniques and Host-Based Intrusion Prevention

Chapter Virus 14. Network-Level Defense Strategies

Chapter Virus 15. Malicious Code Analysis Techniques

Chapter Virus 12. Memory Scanning and Disinfection

Chapter Virus 13. Worm-Blocking Techniques and Host-Based Intrusion Prevention

Chapter Virus 14. Network-Level Defense Strategies

Chapter Virus 15. Malicious Code Analysis Techniques

Book is divided into 2 parts, first part is focusing on history, inner workings, classification of virus and second part gives you state of art techniques to defend/detect viruses. First 2 chapters goes with early story of viruses, definitions and basic analysis (more to the point). Chapter 4 & 6 are interesting – explaining how virus infects file systems/memory to put itself into action. It explains some of the core windows concepts while throwing light on PE file modification, Kernel infection etc.

Next it mentions how viruses use Anti-Debugging, Encoding, Encryption, Polymorphism etc techniques to protect themselves from being detected and draws on how virus creator kits have simplified jobs of creating state of art viruses in few clicks. Chapter 9 gives special attention to worms – how they are different from Virus, the way they spread over networks & their execution etc.

Second part is very interesting for those who wanna know how Anti-virus work under the hood. It explains how signature based scanning works, Dynamic Decryption, Tracing of Virus code using Emulation, Heuristic scanning methods. It also throws light on various disinfection techniques, integrity-checking methods,virtualization based virus analysis, scanning of virus code etc. Next it goes on describing virus/worm blocking or detection techniques using host/network intrusion detection systems, firewalls, honeypots, behavioral analysis techniques.

On negative side, this book does not show you how to write virus/worm program for obvious reasons. The book is filled with code snippets (most of them in x86 assembly) justifying the concepts but you will be disappointed if you want to code your own virus. Also this book is little old (published in 2005) as per current trends but it still remains great book when it comes to understanding virus & worms.

This is by far the most comprehensive text available on Virus straight from the expert !

Download EBook:

Melihat Password Bintang

Sumber:binus hacker

Bosen gak ada kegiatan, kebetulan ada temen login di Laptop untuk Browsing.

Pas kebetulan dia pergi sambil ninggalin password bintangnya & boom saya tau deh passwordnya. Hehehe

Berikut saya kasi contohnya:

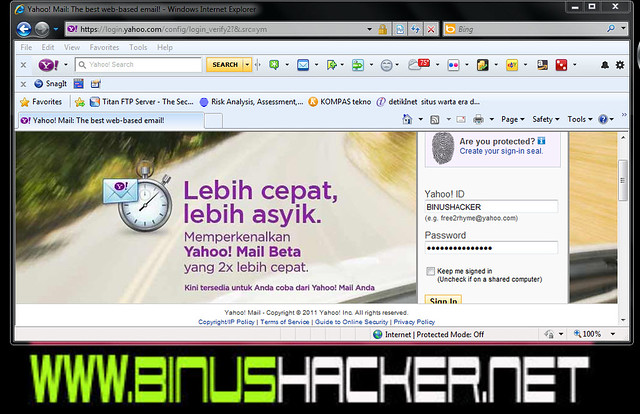

1. Ada seseorang yang login ke website untuk melakukan check email, login ke facebook & sebagainya. Maka akan tampak seperti contoh dibawah:

Terlihat disana bahwa Address Barnya masih: https://login.yahoo.com/config/login_verify2?&.src=ym & kita masih belum tahu apa sih passwordnya (Password Berbentuk Bintang: ***************). Penasaran kan?

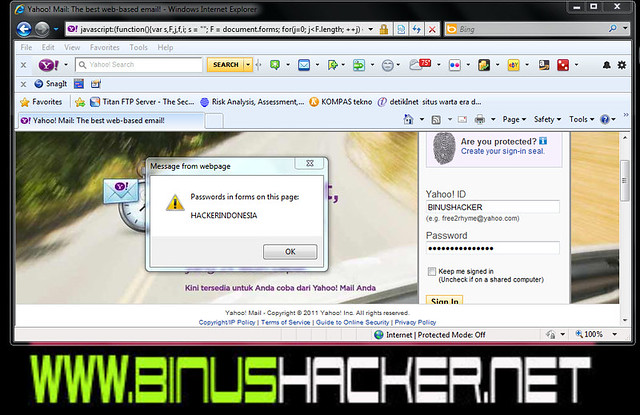

2. Kita lanjutkan dengan membuat kode berikut:

javascript:(/* BinusHacker Tutorial By UtuH */ function(){var s,F,j,f,i; s = ""; F = document.forms; for(j=0; j<F.length; ++j) { f = F[j]; for (i=0; i<f.length; ++i) { if (f[i].type.toLowerCase() == "password") s += f[i].value + "\n"; } } if (s) alert("Passwordnya adalah:\n\n" + s); else alert("Tidak ada password bintang disini.");})();Kita copy script diatas ke ADDRESS BAR, sehingga di ADDRESS BAR menjadi seperti gambar berikut:

BOOOOOMMMMM, dari informasi di atas kelihatan kan bahwa:

USERNAME: BINUSHACKER

PASSWORD: HACKERINDONESIA

Selamat, anda telah dapat melihat PASSWORD yang tersembunyi dalam BINTANG-BINTANG!

Enjoy & Eat It..

Silakan berkunjung & jalan-jalan ke website saya di SINI

Minggu, 15 Mei 2011

Google Sreach For Hacking

sumber artikel

Google search engine can be used to hack into remote servers or gather confidential or sensitive information which are not visible through common searches.

Google is the world’s most popular and powerful search engine. It has the ability to accept pre-defined commands as inputs which then produces unbelievable results.

Google’s Advanced Search Query Syntax

Discussed below are various Google’s special commands and I shall be explaining each command in brief and will show how it can be used for getting confidential data.

[ intitle: ]

The “intitle:” syntax helps Google restrict the search results to pages containing that word in the title.

intitle: login password

will return links to those pages that has the word “login” in their title, and the word “password” anywhere in the page.

Similarly, if one has to query for more than one word in the page title then in that case “allintitle:” can be used instead of “intitle” to get the list of pages containing all those words in its title.

intitle: login intitle: password

is same as

allintitle: login password

[ inurl: ]

The “inurl:” syntax restricts the search results to those URLs containing the search keyword. For example: “inurl: passwd” (without quotes) will return only links to those pages that have “passwd” in the URL.

Similarly, if one has to query for more than one word in an URL then in that case “allinurl:” can be used instead of “inurl” to get the list of URLs containing all those search keywords in it.

allinurl: etc/passwd

will look for the URLs containing “etc” and “passwd”. The slash (“/”) between the words will be ignored by Google.

[ site: ]

The “site:” syntax restricts Google to query for certain keywords in a particular site or domain.

exploits site:hackingspirits.com

will look for the keyword “exploits” in those pages present in all the links of the domain “hackingspirits.com”. There should not be any space between “site:” and the “domain name”.

[ filetype: ]

This “filetype:” syntax restricts Google search for files on internet with particular extensions (i.e. doc, pdf or ppt etc).

filetype:doc site:gov confidential

will look for files with “.doc” extension in all government domains with “.gov” extension and containing the word “confidential” either in the pages or in the “.doc” file. i.e. the result will contain the links to all confidential word document files on the government sites.

[ link: ]

“link:” syntax will list down webpages that have links to the specified webpage.

link:www.expertsforge.com

will list webpages that have links pointing to the SecurityFocus homepage. Note there can be no space between the “link:” and the web page url.

[ related: ]

The “related:” will list web pages that are “similar” to a specified

web page.

web page.

related:www.expertsforge.com

will list web pages that are similar to the Securityfocus homepage. Note there can be no space between the “related:” and the web page url.

[ cache: ]

The query “cache:” will show the version of the web page that Google

has in its cache.

has in its cache.

cache:www.hackingspirits.com

will show Google’s cache of the Google homepage. Note there can be no space between the “cache:” and the web page url.

If you include other words in the query, Google will highlight those words within the cached document.

cache:www.hackingspirits.com guest

will show the cached content with the word “guest” highlighted.

[ intext: ]

The “intext:” syntax searches for words in a particular website. It ignores links or URLs and page titles.

intext:exploits

will return only links to those web pages that has the search keyword “exploits” in its webpage.

[ phonebook: ]

“phonebook” searches for U.S. street address and phone number information.

phonebook:Lisa+CA

will list down all names of person having “Lisa” in their names and located in “California (CA)”. This can be used as a great tool for hackers incase someone want to do dig personal information for social engineering.

Google Hacks

Well, the Google’s query syntaxes discussed above can really help people to precise their search and get what they are exactly looking for.

Now Google being so intelligent search engine, hackers don’t mind exploiting its ability to dig much confidential and secret information from the net which they are not supposed to know. Now I shall discuss those techniques in details how hackers dig information from the net using Google and how that information can be used to break into remote servers.

[ Index Of ]

Using “Index of ” syntax to find sites enabled with Index browsing

A webserver with Index browsing enabled means anyone can browse the webserver directories like ordinary local directories. The use of “index of” syntax to get a list links to webserver which has got directory browsing enabled will be discussd below. This becomes an easy source for information gathering for a hacker. Imagine if the get hold of password files or others sensitive files which are not normally visible to the internet. Below given are few examples using which one can get access to many sensitive information much easily.

Index of /admin

Index of /passwd

Index of /password

Index of /mail

Index of /passwd

Index of /password

Index of /mail

“Index of /” +passwd

“Index of /” +password.txt

“Index of /” +.htaccess

“Index of /” +password.txt

“Index of /” +.htaccess

“Index of /secret”

“Index of /confidential”

“Index of /root”

“Index of /cgi-bin”

“Index of /credit-card”

“Index of /logs”

“Index of /config”

“Index of /confidential”

“Index of /root”

“Index of /cgi-bin”

“Index of /credit-card”

“Index of /logs”

“Index of /config”

Looking for vulnerable sites or servers using “inurl:” or “allinurl:”

a. Using “allinurl:winnt/system32/” (without quotes) will list down all the links to the server which gives access to restricted directories like “system32” through web. If you are lucky enough then you might get access to the cmd.exe in the “system32” directory. Once you have the access to “cmd.exe” and is able to execute it.

b. Using “allinurl:wwwboard/passwd.txt”(without quotes) in the Google search will list down all the links to the server which are vulnerable to “WWWBoard Password vulnerability”. To know more about this vulnerability you can have a look at the following link:

http://www.securiteam.com/exploits/2BUQ4S0SAW.html

c. Using “inurl:.bash_history” (without quotes) will list down all the links to the server which gives access to “.bash_history” file through web. This is a command history file. This file includes the list of command executed by the administrator, and sometimes includes sensitive information such as password typed in by the administrator. If this file is compromised and if contains the encrypted unix (or *nix) password then it can be easily cracked using “John The Ripper”.

d. Using “inurl:config.txt” (without quotes) will list down all the links to the servers which gives access to “config.txt” file through web. This file contains sensitive information, including the hash value of the administrative password and database authentication credentials.

For Example: Ingenium Learning Management System is a Web-based application for Windows based systems developed by Click2learn, Inc. Ingenium Learning Management System versions 5.1 and 6.1 stores sensitive information insecurely in the config.txt file. For more information refer the following

links: http://www.securiteam.com/securitynews/6M00H2K5PG.html

links: http://www.securiteam.com/securitynews/6M00H2K5PG.html

Other similar search using “inurl:” or “allinurl:” combined with other syntax

inurl:admin filetype:txt

inurl:admin filetype:db

inurl:admin filetype:cfg

inurl:mysql filetype:cfg

inurl:passwd filetype:txt

inurl:iisadmin

inurl:auth_user_file.txt

inurl:orders.txt

inurl:”wwwroot/*.”

inurl:adpassword.txt

inurl:webeditor.php

inurl:file_upload.php

inurl:admin filetype:db

inurl:admin filetype:cfg

inurl:mysql filetype:cfg

inurl:passwd filetype:txt

inurl:iisadmin

inurl:auth_user_file.txt

inurl:orders.txt

inurl:”wwwroot/*.”

inurl:adpassword.txt

inurl:webeditor.php

inurl:file_upload.php

inurl:gov filetype:xls “restricted”

index of ftp +.mdb allinurl:/cgi-bin/ +mailto

index of ftp +.mdb allinurl:/cgi-bin/ +mailto

Looking for vulnerable sites or servers using “intitle:” or “allintitle:”

a. Using [allintitle: "index of /root”] (without brackets) will list down the links to the web server which gives access to restricted directories like “root” through web. This directory sometimes contains sensitive information which can be easily retrieved through simple web requests.

b. Using [allintitle: "index of /admin”] (without brackets) will list down the links to the websites which has got index browsing enabled for restricted directories like “admin” through web. Most of the web application sometimes uses names like “admin” to store admin credentials in it. This directory sometimes contains sensitive information which can be easily retrieved through simple web requests.

Other similar search using “intitle:” or “allintitle:” combined with other syntax

intitle:”Index of” .sh_history

intitle:”Index of” .bash_history

intitle:”index of” passwd

intitle:”index of” people.lst

intitle:”index of” pwd.db

intitle:”index of” etc/shadow

intitle:”index of” spwd

intitle:”index of” master.passwd

intitle:”index of” htpasswd

intitle:”index of” members OR accounts

intitle:”index of” user_carts OR user_cart

intitle:”Index of” .bash_history

intitle:”index of” passwd

intitle:”index of” people.lst

intitle:”index of” pwd.db

intitle:”index of” etc/shadow

intitle:”index of” spwd

intitle:”index of” master.passwd

intitle:”index of” htpasswd

intitle:”index of” members OR accounts

intitle:”index of” user_carts OR user_cart

allintitle: sensitive filetype:doc

allintitle: restricted filetype :mail

allintitle: restricted filetype:doc site:gov

allintitle: restricted filetype :mail

allintitle: restricted filetype:doc site:gov

Other interesting Search Queries

• To search for sites vulnerable to Cross-Sites Scripting (XSS) attacks:

allinurl:/scripts/cart32.exe

allinurl:/CuteNews/show_archives.php

allinurl:/phpinfo.php

allinurl:/CuteNews/show_archives.php

allinurl:/phpinfo.php

To search for sites vulnerable to SQL Injection attacks:

allinurl:/privmsg.php

allinurl:/privmsg.php

allinurl:/privmsg.php

Credit: [K].[h].[a].[s].[i].[y].[a]

Hack billing Warnet

Hallo semuanya, bosan dengan teknik-teknik hacking yang itu-itu dan banyak bertebaran di internet? Kali ini saya akan memberikan sedikit tutorial hacking yang ringan dan insyaallah bisa diterapkan semua orang  . Untuk mempelajarinya tidak sulit kok, tidak memerlukan kemampuan khusus bahkan orang awam yang baru mampir ke warnet pun bisa melakukan hal ini.

. Untuk mempelajarinya tidak sulit kok, tidak memerlukan kemampuan khusus bahkan orang awam yang baru mampir ke warnet pun bisa melakukan hal ini.

Ya, mungkin Anda berfikir cara ini adalah cara bunuh diri untuk saya. Kok mau-maunya ya seorang operator warnet mengajarkan cara untuk mengakali warnetnya sendiri? Bukan tanpa alasan, saya melakukan ini karena saya sadar ilmu adalah pemberian dari Tuhan Yang maha Esa, dan dengan menyembunyikan ilmu itu berarti saya telah mengingkari nikmat dari Tuhan. Jadi semua orang di dunia ini berhak untuk mendapatkan ilmu.

Langsung saja, dalam kegiatan hacking Billing Explorer Client ini saya menggunakan bantuan dari program bernama hackclient.exe yang saya temukan dari forum HNc. Karena tutorial disana kurang lengkap maka sebagai tanda balas jasa atas ilmu yang telah saya peroleh maka saya membuat tutorial sederhana ini.

Di warnet masuk sebagai Personal dan siapkan modal program aplikasi hackclient.exe yang dapat diperoleh dari http://www.4shared.com/file/Xyw_iMyz/hackclient.html

Jika sudah didapat lalu jalankan aplikasinya. Maka akan muncul tampilan seperti berikut ini :

Perhatikan disana ada 2 program billing client, gag usah bingung gambar yang tampil di atas adalah billing client yang palsu, sedangkan yang asli ada di bagian paling kiri, yang tampilannya paling sederhana, dan yang pada awal tadi telah Anda lihat.

Ikuti petunjuk berurutan sesuai yang ada pada program billing client palsu. Jika beruntung maka Anda bisa keluar dari program billing client dan menikmati hampir semua fasilitas windows yang dikunci oleh billing client aslinya.

Perhatikan bahwa cara ini tidak akan mengurangi nilai nominal yang tertera di billing server (operator) yang harus Anda bayarkan. Ada baiknya tutorial ini digunakan untuk pembelajaran bukan untuk perbuatan jahat. Kasihan operator dan pemilik warnetnya, untuk mendapat 2000 perak pun terhalang dengan ulah pemakai aplikasi ini.

Silakan download toolsnya disini:

Silakan download toolsnya disini:

Jadi gunakan dengan bijak ya ;-D

Sabtu, 14 Mei 2011

Havij 1.13 Release

artikel ini di adur dari xfile-cmd

Sebelumnya saya ucapkan selamat tahun baru 2011, semoga sepanjang tahun ini kita diberikan berkah yang melimpah dari sisinya, amin. Hari ini saya ingin berbagi tips untuk kiddies mengenai tools bernama Havij, siapa sih yang ndak kenal havij ? ia adalah teman setia para hacker pemula yang ingin mengenal SQL Injection lebih deket, setidaknya bagi mereka yang ingin ngerasakan masuk halaman admin menggunakan username dan password yang mereka dapatkan.

Sebelumnya saya ucapkan selamat tahun baru 2011, semoga sepanjang tahun ini kita diberikan berkah yang melimpah dari sisinya, amin. Hari ini saya ingin berbagi tips untuk kiddies mengenai tools bernama Havij, siapa sih yang ndak kenal havij ? ia adalah teman setia para hacker pemula yang ingin mengenal SQL Injection lebih deket, setidaknya bagi mereka yang ingin ngerasakan masuk halaman admin menggunakan username dan password yang mereka dapatkan.

Saya mengenal havij dari sobat saya, om Hackgent Newbie, yang waktu itu memperkenalkan versi 1.10 kepada saya, dan kini IT scream telah mengumumkan bahwa havij versi terbaru sudah ada dan siap digunakan untuk penetrasi SQL Injection pada situs-situs yang diduga memiliki kelemahan / vulnerabilitas / kerentanan terhadap serangan sql injection.

Bagi yang ingin mendownload langsung silahkan buka page ini :http://www.itsecteam.com/en/projects/project1.htm atau buat yang males n maunya langsung download klik aja di sini.

oke deh untuk cara penggunaanya silahkan ikuti tutorial berikut :

Pertama :

Cari target dah.... pake dork ini aja biar cepet inurl:"news.php?id=" site:.id itu jikalau anda ingin menjari target dari situs indonesia, jika malingsial cukup ganti aja site:.my gampang to

masukan target di bagian atas, jangan lupa klik analyze :

Kedua:

Tunggu proses scanning selesai

Ketiga :

jika kolom ajaibnya udah ketemu, lihat ke bagian menu ini ya,

abis itu ada menu "Get Dbs" klik itu untuk mendapatkan database apa aja yg ada di situs target tersebut :

jika database nya ketemu, chek ke salah satu database yang ada lali klik "Get Tables"

Yub tabel udah, database udah, kini tinggal kolomnya aja, silahkan chek pada salah satu tabel yang menurut anda kesimpen password dan username nya, di contoh ini saya chek tabel "kurs" lalu klik "get columns"

keluar deh kolom tgl,kurs dan id, setelah selesai, tinggal chek pada kolom mana aja yang anda inginkan lalu klik "get data" dan hasilnya seperti ini :

Terakhir :

lihat menu ini

Klik Save data untuk menyimpan data yang ada di kolom tersebut, klik save tabel untuk menyimpan tabel demi kepentingan aksi berikutnya

Simpan dalam format html di hardisk anda, lalu buka menggunakan browser yang ada di komputer anda sendiri.

contoh tampilan hasilnya seperti ini :

Langganan:

Komentar (Atom)